Metasploit

Инструмент интересен по многим причинам, но нас интересует практическая сторона его использования. Он может пригодиться как сисадминам и специалистам в сфере кибербезопасности, так и начинающим хакерам (но об этом умолчим).

ПО содержит фреймворки Metasploit и их коммерческие версии: Metasploit Pro, Express, Community, Nexpose Ultimate. Нас интересует именно первый вариант из-за его распространенности и конечно удобства создания ∕ тестирования ∕ отладки эксплойтов.

Metasploit Framework

Фреймворк имеет продуманный интуитивно-понятный интерфейс, открытый исходный код, большое количество сервисов и модулей, которые постоянно добавляются и совершенствуются, а также ряд особенностей:- быстрая разработка плагинов + качественно оптимизированная мультиплатформа;

- широкопрофильная поддержка множества сетевых опций и протоколов;

- работа с расширяемыми утилитами и библиотеками;

- полноценное развитие и поддержка продукта сообществом разработчиков.

Стержнем инструмента является библиотека Rex (для работы с протоколами). С нею интегрирована MSF Core, далее следует MSF Base, которая служит для предоставления API для пользовательского интерфейса (графического ∕ консольного), а также модулей, которые делятся на категории:

- Exploit — код конкретной уязвимости;

- Payload;

- Post;

- Encoder — инструменты для обфускации;

- NOP — генераторы NOP’ов.

Установка Metasploit

Инсталляция не занимает много времени, потому что довольно стандартна и понятна.Для справки: функционирует на базе ОС Windows, на всех Linux дистрибутивах.

Для установки на Linux:

chmod 755 msfinstall && \

./msfinstall

Для установки на Windows ссылка в конце статьи.

Непосредственно платформа состоит из 4 рабочих окружений:

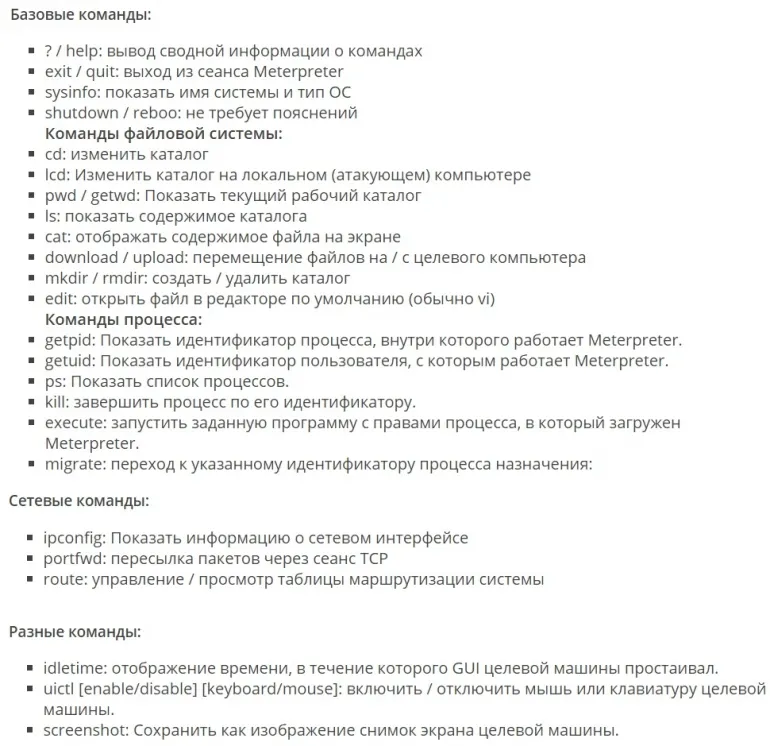

- msfconsole – консольный интерфейс, основная рабочая среда, в которой используются различные команды (ниже приведем примеры базовых и некоторых сетевых);

![]()

- msfcli – консоль с возможностью создания resource-скриптов;

- msfgui – не так популярна, потому пропускаем ее;

- msfweb.

Скачать Metasploit можно бесплатно с официального сайта – просто перейдите по прямой ссылке внизу.

English version

English version